LockBit现为全球最猖獗的勒索软件,3年来受害组织超过1,600个

美国网络安全暨基础设施安全局(CISA)、联邦调查局(FBI),以及来自澳洲、加拿大、英国、法国、德国及新西兰的网络安全机构,在本周针对勒索软件LockBit发布了一份共同报告,指出LockBit是去年与今年最活跃的勒索软件即服务(RaaS),从2020年至今年第一季的受害组织达1,653个,光是计算其在美国市场的相关攻击,不法所得便超过9,100万美元。

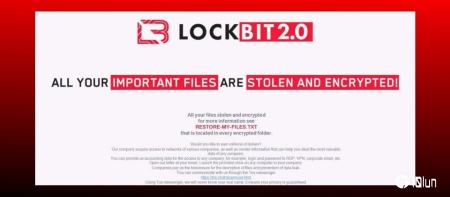

LockBit的前身名为ABCD,一直到2020年1月才正名为LockBit。其攻击对象涵盖全球各种规模的组织,以受害者数量来看,它是去年全球最活跃的勒索软件组织及RaaS供应商。它的热门其来有自,包括它会在论坛上贬低其它的RaaS服务,销售LockBit纹身贴纸,推出漏洞挖掘奖励项目,持续发布与更新服务,还有直觉的RaaS接口,最重要的一点是,它愿意让客户先收到赎金之后再与该服务分润,而其它RaaS服务都会要求客户预先支付。

LockBit的受害者遍及全球各地,在2022年时,美国有16%的勒索软件攻击与LockBit有关,澳洲则是18%,加拿大为22%,新西兰则是23%。从2020年至今年第一季,LockBit的官网总计公布了1,653个受害组织,在该期间,光是美国受害组织所支付的赎金便超过9,100万美元。

此外,LockBit使用了数十种自由与开源软件来协助攻击,涵盖7-zip、AdFind、Advanced IP Scanner、Advanced Port Scanner、AdvancedRun、AnyDesk、Defender Control及TeamViewer等。也利用了许多已知漏洞,多半是各种远程程序攻击漏洞,像是F5 iControl REST的CVE-2021-22986、Fortra GoAnyhwere Managed File Transfer的CVE-2023-0669、Apache Log4j2的CVE-2021-44228,或是微软远程桌面服务的CVE-2019-0708等。

值得注意的是,倘若黑客成功地攻陷了一个负责管理其它客户网络的组织,所勒索的对象则不限于目标组织,也会以通过目标组织取得的机密资讯向其客户勒索。

该共同报告列出了LockBit的每一个攻击步骤,从如何渗透受害组织的网络,到最后成功加密受害组织的系统并使其停止运行。

另也提出各种预防相关攻击的缓解措施,包括部署沙箱式浏览器,要求所有必须以密码登录的账号都必须符合NIST标准,在电子邮件网关中激活过滤机制,安装网络应用防火墙,区隔不同的网络,遵循最少权限的做法,强制管理与审核那些具备管理权限的账号,在管理权限上设置时限,限制服务账号自远程访问其它系统,禁止直接自网络访问管理接口,针对网络钓鱼攻击进行教育训练,以及定期更新系统与应用等。

免责声明:本站所有内容及图片均采集来源于网络,并无商业使用,如若侵权请联系删除。